Ramirezkiv

Участник

Отлично, круг решения задачи сузился до траблшутинга проблем с фаерволом на исходной тачки, с которой происходит попытка доступа к управляемым тачкам.Маршрутизация заработала, немного поигрался с серверами и машинами, пока бросил, хочу привести всю сеть в порядок.

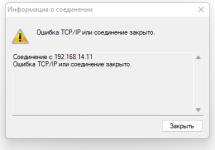

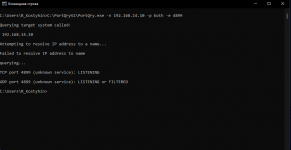

По радмину. На клиентах ничего не менял, брандмауэры у них включены управляются на ура. Проблема с компом на котором установлена консоль управления клиентскими машинами (Radmin Viewer). Пока включен брандмауэр ничего не работает, если отключить все работает. Есть у программы порт управления 4899 добавил правил для него и в входящие соединения и в исходящие. И программу в исключения добавил нифига не помогает.

В таком случае необходимо смотреть исходящие правила фильтрации, но если ты говоришь, что добавлял туда правила, то попробуй включить ведение журнала логов для фаервола по этой статье: https://answers.microsoft.com/ru-ru/windows/forum/all/есть-ли/a17278c8-57fb-41e7-82bd-b310904e1c7d.

Далее, при включенном фаерволе произведи попытку установления соединения по Радмину ещё раз и смотри, что будет написано в логах.

Понять где затык без логов - это гадание на кофейной гуще.