Всем добрый день.

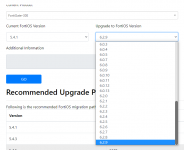

Есть в наличии сертифицированный ФСТЕК межсетевой экран FortiGate 301E. firmware 5.4.1. В версии реализована защита от уязвимости web интерфейса. Одним словом web интерфейс управления отключается через n-количество времени. При попытке ввода логина и пароля происходит редирект на страницу ввода логина и пароля. И так по кругу. После полного ребута FortiGate доступ к web интерфейсу восстанавливается на n-количество времени. CLI естественно доступно всегда. В документации, которая в комплекте на этот сертифицированный экран написано, что основным инструментом управления является CLI и web интерфейс служит только для первоначальной настройки. Но в связи со спецификой работы, СLI не лучший вариант для оперативного управления и мониторинга. Вопрос. Возможно, кто нибудь знает о существовании какого нибудь "костыля" (кроме ребута), который поможет использовать web интерфейс ?

Есть в наличии сертифицированный ФСТЕК межсетевой экран FortiGate 301E. firmware 5.4.1. В версии реализована защита от уязвимости web интерфейса. Одним словом web интерфейс управления отключается через n-количество времени. При попытке ввода логина и пароля происходит редирект на страницу ввода логина и пароля. И так по кругу. После полного ребута FortiGate доступ к web интерфейсу восстанавливается на n-количество времени. CLI естественно доступно всегда. В документации, которая в комплекте на этот сертифицированный экран написано, что основным инструментом управления является CLI и web интерфейс служит только для первоначальной настройки. Но в связи со спецификой работы, СLI не лучший вариант для оперативного управления и мониторинга. Вопрос. Возможно, кто нибудь знает о существовании какого нибудь "костыля" (кроме ребута), который поможет использовать web интерфейс ?