С технета

Вариантов решения 2:

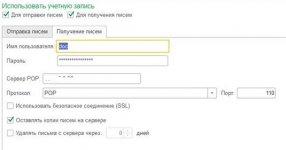

В случае 1с все усугубляется еще и самой программой т.к. 1С не умеет подымать шифрованный smtp туннель, а именно в таком случае доступна базовая аутентификация по логину и паролю.

- Создать специальный коннектор и на нем разрешать анонимам отправлять в мир

- Создать для какой-то системы отдельную учетную запись и заставить её аутентифицироваться перед сервером перед отправкой чтобы он перестал быть для Exchange непонятно кем.

Попробуйте в дополнительных настройках сервера в 1С указать что аутентификация по smtp аналогичная серверу входящей почты. Еще уберите в разрешениях вновь созданного коннектора всех кроме пользователей Exchange

Если и это не приведет к успеху то попробуйте отправить с сервера 1С тестовое письмо через telnet и посмотрите можете ли вы пройти аутентификацию на smtp сервере через консоль.

Или вот с другого форума

Command is not valid in this state - это загадочный и сбивающий с толку способ, которым MS Exchange пытается сказать: «Я не настроен так, чтобы разрешить отправку паролей в незашифрованном виде по сети».

Решение - убедиться, что соединение = SSL / TLS. Как и в случае с большинством других протоколов, это можно сделать «неявно» или «явно». Неявный означает, что вы будете подключаться к альтернативному порту сервера для соединений SSL / TLS. Для POP3 стандартный порт для неявных соединений SSL / TLS - 995. При подключении к неявному порту SSL / TLS канал SSL / TLS устанавливается немедленно (неявно).

Явный означает, что вы подключаетесь к стандартному незашифрованному порту, а затем отправляется команда для явного преобразования незашифрованного TCP / IP-соединения в безопасный канал SSL / TLS.

Получается странная такая ситуация... MS Exchenge из коробки не дает работать POP3 без шифрования, а 1С с данным шифрованием фактически не дружит. Как я понимаю команда Set-PopSettings -LoginType PlainTextLogin разрешит любому авторизовываться по 110 порту и передавать пароль без шифрования?

UPD. Ввел Set-PopSettings -LoginType PlainTextLogin и все заработало. Только вот теперь, как я понимаю, если кто-нибудь попробует подключится по незашифрованному порту, с лёгкостью может слить пароль фактически от учетки AD.