Здравствуйте!

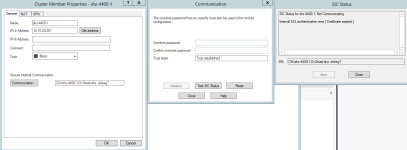

Возникла проблема: истёк сертификат внутреннего центра сертификации (при применении политик на шлюзах выходит ошибка "Failed - Installation failed. Reason: Internal SSL authentication SSL error [ Unknown ]."

К сожалению, нет подписки на техническую поддержку, поэтому нет возможности обратиться в службу поддержки Check Point. Возможно кто-нибудь подскажет, как можно подменить или продлить сертификат?

В наличии кластер, состоящий из двух шлюзов безопасности. Для управления ими используется сервер, установленный на виртуальной машине.

Возникла проблема: истёк сертификат внутреннего центра сертификации (при применении политик на шлюзах выходит ошибка "Failed - Installation failed. Reason: Internal SSL authentication SSL error [ Unknown ]."

К сожалению, нет подписки на техническую поддержку, поэтому нет возможности обратиться в службу поддержки Check Point. Возможно кто-нибудь подскажет, как можно подменить или продлить сертификат?

В наличии кластер, состоящий из двух шлюзов безопасности. Для управления ими используется сервер, установленный на виртуальной машине.